Sızma Testi

- Baha Karacan

- 19 Eyl 2023

- 7 dakikada okunur

Güncelleme tarihi: 30 Kas 2023

Bu yazıda, bilgisayar güvenliği ve yönetimi alanında önemli konulara odaklanacağız. Penetrasyon testi, sanallaştırma ve işletim sistemleri gibi temel konuları ele alarak, bilgisayar sistemlerinin güvenliği ve verimli yönetimi üzerine bilgi vereceğim. İyi okumalar🙂

Penetration Testing

Penetrasyon testi, bir bilgisayar sistemini veya ağınızı, zayıf noktaları ve güvenlik açıklarını tespit etmek için aktif bir şekilde test etmek için yapılan bir güvenlik testidir. Bu test, bilgisayar korsanları tarafından kullanılabilecek yöntemleri kullanarak, bir sistemdeki güvenlik açıklarını belirlemek için yapılan bir simülasyondur.

Ağ ve sistem güvenliği açısından kritik bir unsurdur, çünkü güvenlik açıklarının belirlenmesi, saldırganların sisteminize erişebilmesini engellemek için önlem almanıza yardımcı olur. Test genellikle şirketler tarafından, özellikle finans, sağlık ve hükümet gibi hassas bilgileri depolayan kuruluşlar tarafından düzenlenir. Test, aynı zamanda, bir organizasyonun yasal ve düzenleyici gereklilikleri yerine getirip getirmediğini belirlemek için de kullanılabilir.

Goals

Güvenlik açıklarını belirlemek: Bir sistemdeki güvenlik açıklarını tespit etmek için yapılan bir simülasyondur. Bu test, saldırganların kullanabileceği yöntemleri kullanarak, bir sistemdeki güvenlik açıklarını belirleyerek, bu açıkları kapatarak sisteminizdeki güvenliği artırmanıza yardımcı olur.

Saldırılara hazırlık: Kuruluşların saldırıları engellemek için hazırlıklı olmalarına yardımcı olur. Bu testler, bilgisayar korsanları tarafından kullanılabilecek yöntemleri kullanarak bir sistemi savunmasız hale getirebilecek zayıf noktaları belirlemelerine olanak tanır.

Yasal ve düzenleyici gereksinimlerin yerine getirilmesi: Bir organizasyonun yasal ve düzenleyici gereklilikleri yerine getirip getirmediğini belirlemek için kullanılabilir. Bazı sektörler, özellikle finans, sağlık ve hükümet gibi hassas bilgileri depolayan kuruluşlar, belirli güvenlik standartlarını karşılamak zorundadır. Penetrasyon testleri, bu gereksinimleri yerine getirip getirmediğinizi belirlemenize yardımcı olabilir.

Kullanıcı ve müşteri güvenliğini koruma: Kullanıcı ve müşteri bilgilerinin güvenliğini sağlamak için önemlidir. Bu testler, bixr saldırganın kullanabileceği yöntemleri kullanarak, bir sistemdeki güvenlik açıklarını belirleyerek, müşteri bilgilerinin çalınması veya kullanılması riskini azaltır.

İşletme itibarını koruma: Bir kuruluşun itibarını korumak için önemlidir. Sisteme erişim sağlanması durumunda, bir saldırganın müşteri bilgilerini veya işletme sırlarını çalması mümkün olabilir. Bu durum, kuruluşun itibarını olumsuz etkileyebilir. Penetrasyon testleri, bu tür riskleri önceden tespit ederek bunun önüne geçer.

İş sürekliliğini koruma: İş sürekliliğini korumak için önemlidir. Sistemlerdeki güvenlik açıkları, bir kuruluşun faaliyetlerini kesintiye uğratabilir veya veri kaybına neden olabilir. Penetrasyon testleri, bu açıkları belirleyerek, iş sürekliliğinin korunmasına yardımcı olabilir.

Methodologies

Taban olarak üç farklı yaklaşım türü vardır: blackbox, graybox ve white box:

Blackbox: Bu yaklaşımda, saldırgan bir saldırı yürütmüş gibi düşünülür. Sistemdeki bilgi kısıtlıdır ve testler, saldırganın herhangi bir bilgiye sahip olmadığı durumu taklit eder. Testler genellikle, ağa bağlanarak yapılan açık taramalar ve uygulama düzeyinde yapılan güvenlik açıklarını kullanmaya yönelik manuel testler içerir. Bu yöntem genellikle bilgi toplama aşamasının sınırlı olduğu durumlarda uygulanır.

Graybox: Bu yaklaşımda, biraz daha fazla bilgiye sahip olunur. Testler, bir içeriden bir dışarıdan bakış açısıyla yapılır. Bu yaklaşım, genellikle web uygulamaları, veritabanları veya ağ bileşenleri gibi bir sistem bileşenine erişim sağlayan bir test hesabı veya erişim veren bir kaynak kullanarak gerçekleştirilir.

Whitebox: Bu yaklaşımda, testler, tüm bilgilere tam erişim sağlayan bir kullanıcı hesabı veya sistem yönetici erişimi kullanarak gerçekleştirilir. Bu yaklaşım, özellikle yazılım geliştirme aşamasında kullanılan testlerde veya bir ağın mimarisi ve bileşenleri tam olarak bilindiğinde ve erişilebildiğinde kullanılır.

💡 Bu üç yaklaşımın her biri farklı seviyelerde bilgi ve erişim sağlar ve farklı durumlar ve senaryolar için kullanılabilir. Sistemlerin güvenliğini test etmek için, uzmanlar genellikle tüm üç yöntemi de kullanarak kapsamlı bir test yaparlar.

Hackers

Black Hat Hacker: Bilgisayar sistemlerine veya diğer dijital cihazlara izinsiz olarak giren ve kötü amaçlı amaçlarla veri çalan veya sistemi bozan kişilerdir. Para kazanmak, örgütlenmek, yasadışı faaliyetlere katılmak veya siyasi amaçlar için siber suç işleyebilirler.

Gray Hat Hacker: Hem White Hat hem de Black Hat Hacker'lardan bazı özellikleri taşıyan kişilerdir. Bir kuruluşun güvenlik açıklarını tespit etmek ve onları bildirmek gibi etik amaçlar için hack yapabilirler, ancak aynı zamanda yasadışı faaliyetlerde bulunabilirler.

White Hat Hacker: Bilgisayar sistemlerini veya diğer dijital cihazları hackleyen, ancak bunu yasal bir amaç için yapan kişilere denir. Bir kuruluşun güvenlik açıklarını tespit etmek ve sistemlerindeki zayıf noktaları belirlemek için çalışan etik hackerlardır

Types

Ağ Penetrasyon Testi: Ağdaki güvenlik açıklarını tespit etmek ve ağa sızma girişimleri gerçekleştirmek için yapılan bir testtir. Ağ trafiğini izlemek, port taraması, zayıf şifrelerin test edilmesi, saldırı vektörleri ve güvenlik duvarı testleri gibi yöntemleri içerebilir.

Uygulama Penetrasyon Testi: Uygulamanın güvenlik açıklarını tespit etmek için yapılan bir testtir. Uygulama kodunun analizi, zayıf giriş doğrulama kontrolleri, XSS, SQL enjeksiyonu, CSRF, komut enjeksiyonu, hata kodu analizi ve diğer yöntemleri içerebilir.

Fiziksel Penetrasyon Testi: Kuruluşun fiziksel güvenliğini değerlendirmek için yapılan bir testtir. Bir kuruluşun binalarına, ofislerine, kapılarına, pencerelerine ve diğer fiziksel engellerine saldırılar gerçekleştirerek kuruluşun güvenliğini test edebilir.

Sosyal Mühendislik Testi: Kuruluşun çalışanlarının güvenlik farkındalığı seviyesini ölçmek için yapılan bir testtir. Telefonla arama, sahte e-posta gönderme veya web sitesi oluşturma gibi yöntemleri içerebilir.

Kablosuz Ağ Penetrasyon Testi: Kablosuz ağın güvenlik açıklarını tespit etmek ve ağa sızma girişimleri gerçekleştirmek için yapılan bir testtir. WEP ve WPA şifrelerinin çözülmesi, MAC adresi filtreleme, güçlü şifrelerin kullanımı ve diğer yöntemleri içerebilir.

Steps

Planlama: Penetrasyon testinin amacı belirlenir ve test planı hazırlanır. Bu aşamada, testin kapsamı, hedef sistemler ve ağlar, test yöntemleri, zaman aralıkları, test ekibi ve diğer detaylar planlanır.

Bilgi Toplama: Test planı doğrultusunda hedef sistemler ve ağlar hakkında bilgi toplanır. Bu adımda, IP adresleri, açık portlar, işletim sistemi sürümleri, uygulama sürümleri, ağ topolojisi ve diğer bilgiler toplanır.

Zafiyet Tespiti: Bilgi toplama aşamasından elde edilen veriler, zafiyet tespiti araçları ile analiz edilir. Bu adımda, açık portlar, güncelleştirilmemiş yazılımlar, zayıf parolalar, yanlış yapılandırılmış güvenlik duvarları ve diğer zafiyetler belirlenir.

Saldırı Yöntemleri: Zafiyetler belirlendikten sonra, saldırı yöntemleri uygulanarak hedef sistemlere veya ağlara erişim sağlanır. Bu adımda, kötü amaçlı yazılım bulaştırma, parola kırma, ağ trafiği izleme, XSS ve SQL enjeksiyonu gibi saldırı yöntemleri kullanılabilir.

Erişim Noktası Elde Etme: Saldırı yöntemleri kullanılarak, hedef sistemlere veya ağlara erişim sağlanır. Bu aşamada, hedef sistemlerin veya ağların kontrolünü ele geçirmek için gerekli erişim hakları elde edilir.

Yetki Yükseltme: Erişim noktaları elde edildikten sonra, saldırganlar sisteme erişim haklarını artırmaya çalışır. Bu adımda, yönetici veya kök erişim hakları elde edilir.

Raporlama: Penetrasyon testi sonuçları, testin amacına uygun olarak raporlanır. Bu raporlar, zafiyetlerin neler olduğunu, saldırıların hangi yöntemlerle gerçekleştirildiğini, etkilerini ve olası çözüm önerilerini içerir.

Cyber Kill Chain

Bir siber saldırı sürecinin farklı aşamalarını tanımlayan bir modeldir. Bu model, saldırganların adım adım bir saldırı gerçekleştirdiğini ve savunma ekiplerinin bu adımları tanıyarak saldırıyı durdurabileceğini varsayar. Aşağıdaki adımları içerir:

Reconnaissance (Keşif): Saldırgan, hedef sistem veya ağ hakkında bilgi toplamak için çeşitli kaynakları kullanır. Bu adımda, hedefin zayıf noktalarını, sistem yapılarını, ağ topolojisini, kullanıcıları ve diğer bilgileri belirlemeye çalışır.

Weaponization (Silahlanma): Keşif aşamasında elde edilen bilgileri kullanarak saldırgan, saldırı araçlarını hazırlar. Bu araçlar, zararlı yazılımları, exploitleri veya diğer saldırı vektörlerini içerebilir. Saldırgan, hedef sistemlere bulaşmak ve saldırıyı gerçekleştirmek için bu araçları kötü amaçlı hale getirir.

Delivery (Dağıtım): Hazırlanan saldırı araçları, hedef sistemlere ulaştırılır. Bu aşamada, zararlı e-postalar, bulaşıcı dosyalar, exploitler veya diğer yöntemler kullanılabilir. Saldırganlar, kullanıcıları manipüle etmek veya zayıf noktaları kullanmak suretiyle bu saldırı araçlarını hedef sistemlere iletebilir.

Exploitation (Sızma ): Saldırgan, hedef sistemdeki zayıf noktaları kullanarak içeri sızar. Bu adımda, zararlı kodlar çalıştırılır, güvenlik açıkları sömürülür veya yetki yükseltme gibi teknikler kullanılır. Saldırganın amacı, hedef sisteme erişim sağlamak ve kontrolü ele geçirmektir.

Installation (Kurulum ): Saldırı sonrasında saldırgan, sızdığı sistemde kalıcılık sağlamak için gerekli adımları atar. Bu adımda, saldırgan, arka kapılar (backdoor) veya zararlı yazılımlar gibi araçları kullanarak erişim yetkisini korur ve gelecekte tekrar erişim sağlayabilir. Ayrıca, izleme veya engelleme sistemlerinden kaçmak için çeşitli önlemler alabilir.

Command and Control (Komuta ve Kontrol): Saldırgan, sızdığı sistem üzerinde kontrolünü sağlamak için komuta ve kontrol mekanizmaları kullanır. Bu adımda, saldırgan, sızdığı sistemle iletişim kurar, komutlar gönderir ve saldırıyı yönetir. Bu iletişim, gizli kanallar, arka kapılar veya başka gizli yöntemlerle gerçekleştirilebilir.

Actions on Objectives (Eylem): Saldırganın asıl hedeflerine yönelik eylemleri gerçekleştirdiği aşamadır. Bu aşamada, veri hırsızlığı, sistemleri bozma, ağ kesintileri veya başka zararlı faaliyetler gerçekleştirilebilir. Saldırgan, amaçlarına ulaşmak için hedef sistemin kaynaklarını kullanır ve hedefin güvenliğini tehlikeye atar.

OS - Operating Systems

OS, yani İşletim Sistemi, bilgisayarın donanım kaynaklarını yöneten ve uygulamaların çalışmasını sağlayan bir yazılımdır. İşletim sistemleri, kullanıcının bilgisayarın kaynaklarını yönetmesine, dosyalarını düzenlemesine, ağ kaynaklarına erişmesine, uygulamaları çalıştırmasına ve daha birçok şey yapmasına olanak tanır.

İşletim sistemleri farklı türlerde olabilir. En yaygın işletim sistemleri Windows, macOS ve Linux'tur. Windows, Microsoft şirketi tarafından geliştirilir ve çoğunlukla kişisel bilgisayarlarda kullanılır. macOS, Apple şirketi tarafından geliştirilir ve Apple bilgisayarları için kullanılır. Linux ise açık kaynaklı bir işletim sistemi olup, birçok farklı türü ve varyasyonu mevcuttur.

Bir işletim sistemi, çeşitli bileşenlerden oluşur. Bunlar, dosya sistemleri, bellek yönetimi, güvenlik, ağ yönetimi, giriş/çıkış işlemleri, işlem yönetimi ve kullanıcı arayüzü gibi bileşenlerdir. Bu bileşenler, işletim sistemi tarafından kontrol edilir ve koordine edilir.

İşletim sistemleri, bilgisayarların güvenliğini de sağlar. Güvenlik özellikleri, bir işletim sistemi için önemlidir. İşletim sistemleri, kullanıcıların kimlik doğrulaması yapmasını sağlar ve belirli dosya veya klasörlere erişimi sınırlandırabilir. Ayrıca, işletim sistemi, bilgisayarın ağ üzerinden bağlantı kurmasına izin verir ve ağ trafiğini izler.

Sonuç olarak, işletim sistemleri bilgisayarların temel bileşenlerindendir ve uygulamaların çalışması, kaynakların yönetimi, güvenliğin sağlanması ve daha birçok işlevi yerine getirir.

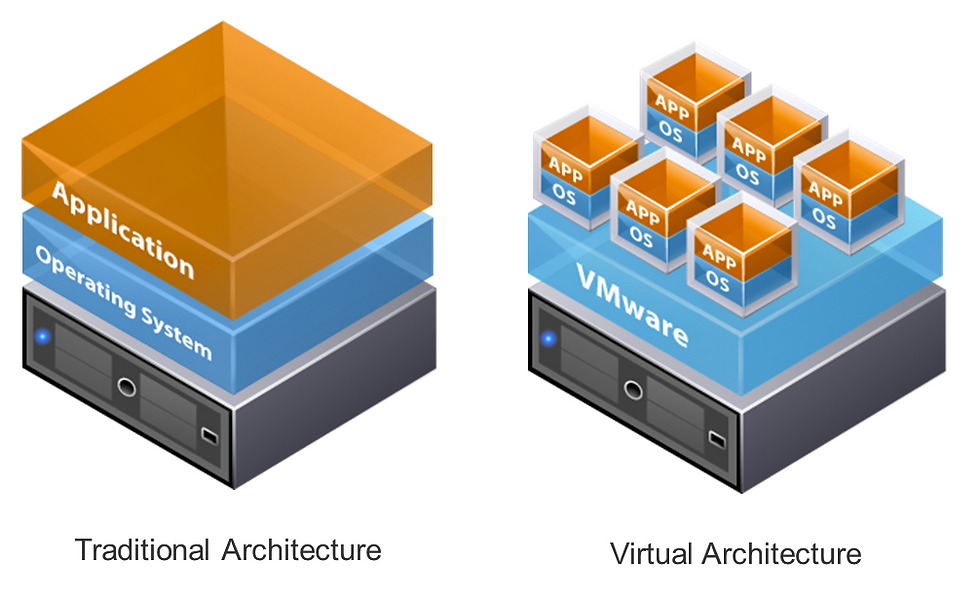

Virtualization

Bir bilgisayar sistemini fiziksel donanım kaynaklarından bağımsız olarak bir veya birden fazla sanal ortama bölme işlemidir. Bu sanal ortamlar, bir veya birden fazla işletim sistemi, uygulama veya hizmeti barındırabilir.

Donanım kaynaklarının daha verimli kullanılmasını sağlar. Farklı uygulama veya işletim sistemleri, tek bir fiziksel sunucuda veya bilgisayarda bir arada çalışabilir. Bu, daha az fiziksel donanım kullanımı ve daha düşük maliyet anlamına gelir.

Sistem yöneticilerinin sanal makineleri daha kolay yönetmesine olanak tanır. Sanal makineler, birçok farklı işletim sistemi ve uygulamayı tek bir sunucuda çalıştırarak kaynakları daha verimli kullanır. Sanal makinelerin oluşturulması, kopyalanması ve yedeklenmesi de daha kolaydır.

Sanallaştırma teknolojileri, donanım seviyesinde veya yazılım seviyesinde gerçekleştirilebilir. Donanım sanallaştırması, fiziksel donanım kaynaklarını sanal makineler arasında paylaşırken, yazılım sanallaştırması, tek bir işletim sistemi üzerinde birden fazla izole edilmiş ortamın oluşturulmasını sağlar.

Sonuç olarak, virtualizasyon, bir bilgisayar sistemini bölme işlemidir ve farklı uygulama veya işletim sistemlerinin tek bir fiziksel sunucuda çalışmasına olanak tanır. Bu, donanım kaynaklarının daha verimli kullanılmasını sağlar ve sistem yöneticilerine daha kolay bir yönetim sağlar.

Sonuç olarak,

Bu yazıda, bilgisayar güvenliği alanında önemli konulara değindik. Penetrasyon testi, bilgisayar sistemlerinin güvenlik açıklarını tespit etmeye yönelik bir test yöntemini temsil ederken, sanallaştırma ve işletim sistemleri de önemli konular olarak ele alındı.

Penetrasyon testi, aktif bir şekilde bilgisayar sistemlerini ve ağları test ederek, saldırganların kullanabileceği yöntemleri taklit ederek güvenlik açıklarını belirlemeyi amaçlar. Bu testler, ağ ve sistem güvenliği açısından kritik bir rol oynar ve güvenlik açıklarının belirlenmesi, saldırganların sisteme erişebilmesini engellemek ve güvenliği artırmak için önemli bir adımdır.

Sanallaştırma, bilgisayar sistemlerinin fiziksel donanım kaynaklarından bağımsız olarak sanal ortamlara bölünmesini temsil eder. Farklı uygulama veya işletim sistemleri, tek bir fiziksel sunucuda veya bilgisayarda bir arada çalışabilir. Sanallaştırma, donanım kaynaklarının daha verimli kullanılmasını ve sistem yöneticilerinin daha kolay yönetimini sağlar.

İşletim sistemleri, bilgisayarın donanım kaynaklarını yöneten ve uygulamaların çalışmasını sağlayan yazılımlardır. Windows, macOS ve Linux gibi farklı işletim sistemleri bulunur. İşletim sistemleri, güvenlik özellikleri ile bilgisayarın güvenliğini sağlar ve kullanıcılara birçok işlevi yerine getirme imkanı sunar.

Sonuna kadar okuduğunuz için teşekkür ederim diğer yazılarda görüşmek üzere🙂

.png)

Yorumlar